Durcissement de l'Active Directory

Il est vital de protéger son Active Directory, dans un réseau informatique d’entreprise c’est la machine la plus critique et la plus convoitée car elle permet littéralement de gérer toutes les machines d’une infrastructure, c’est en général la cible principale pour déployer un cryptolocker ou un ransomware. J’ai donc proposé quelques pistes à suivre et quelques programmes pour organiser et protéger ce service qui est des plus importants.

I. Analyse des bonnes pratiques

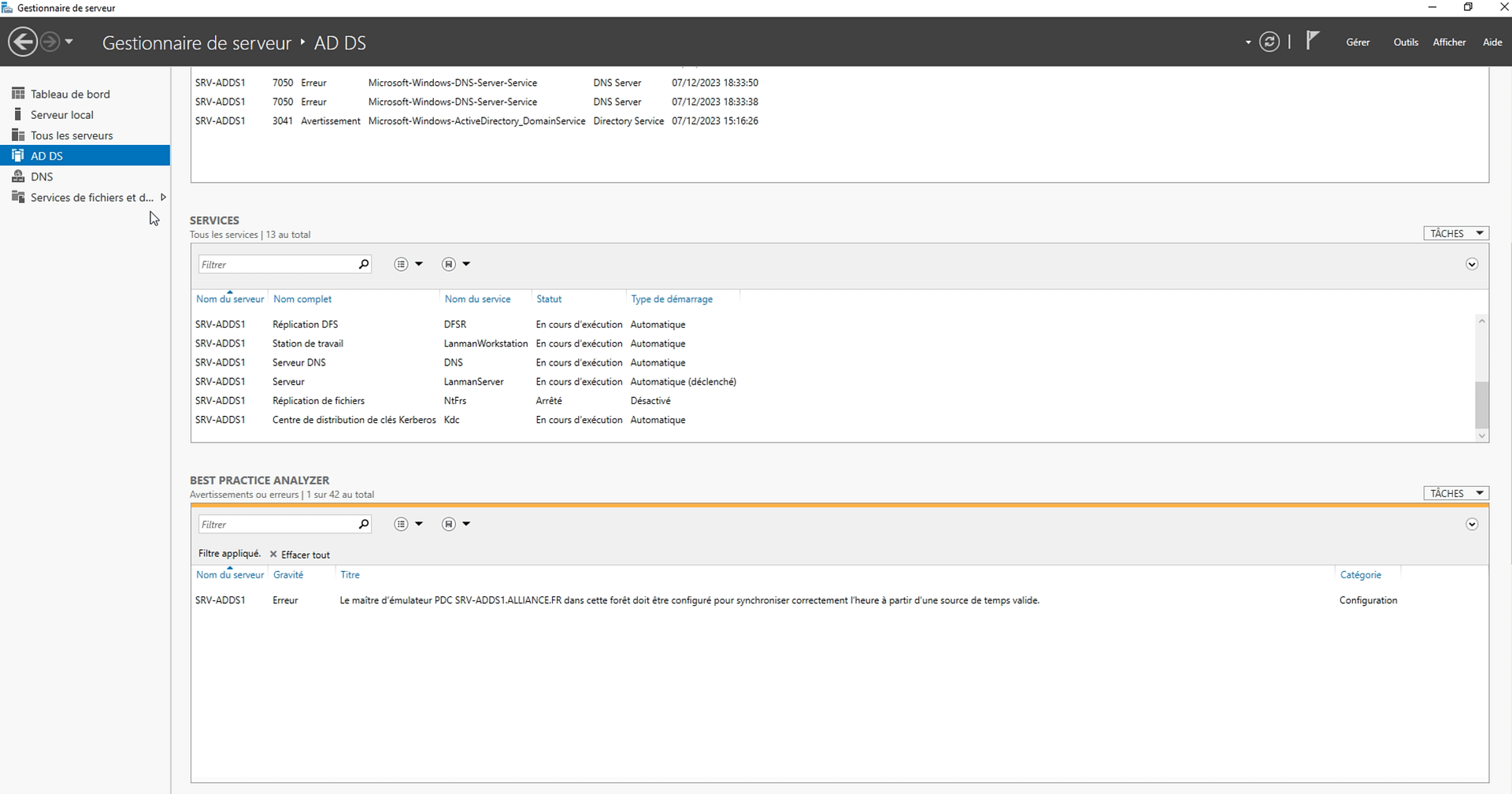

Régulièrement, il faut lancer un scan avec l’outil BPA (Best Practice Analyzer) intégré à l’Active Directory.

Il se trouve dans le gestionnaire de serveur lorsque l’on va dans le service ADDS.

(I) Info

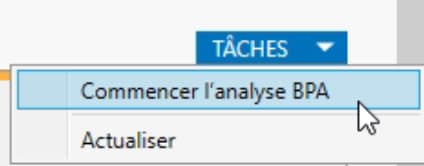

Pour lancer un scan, il faut cliquer sur le bouton TÂCHES à droite de l'écran, puis sur Commencer l’analyse BPA.

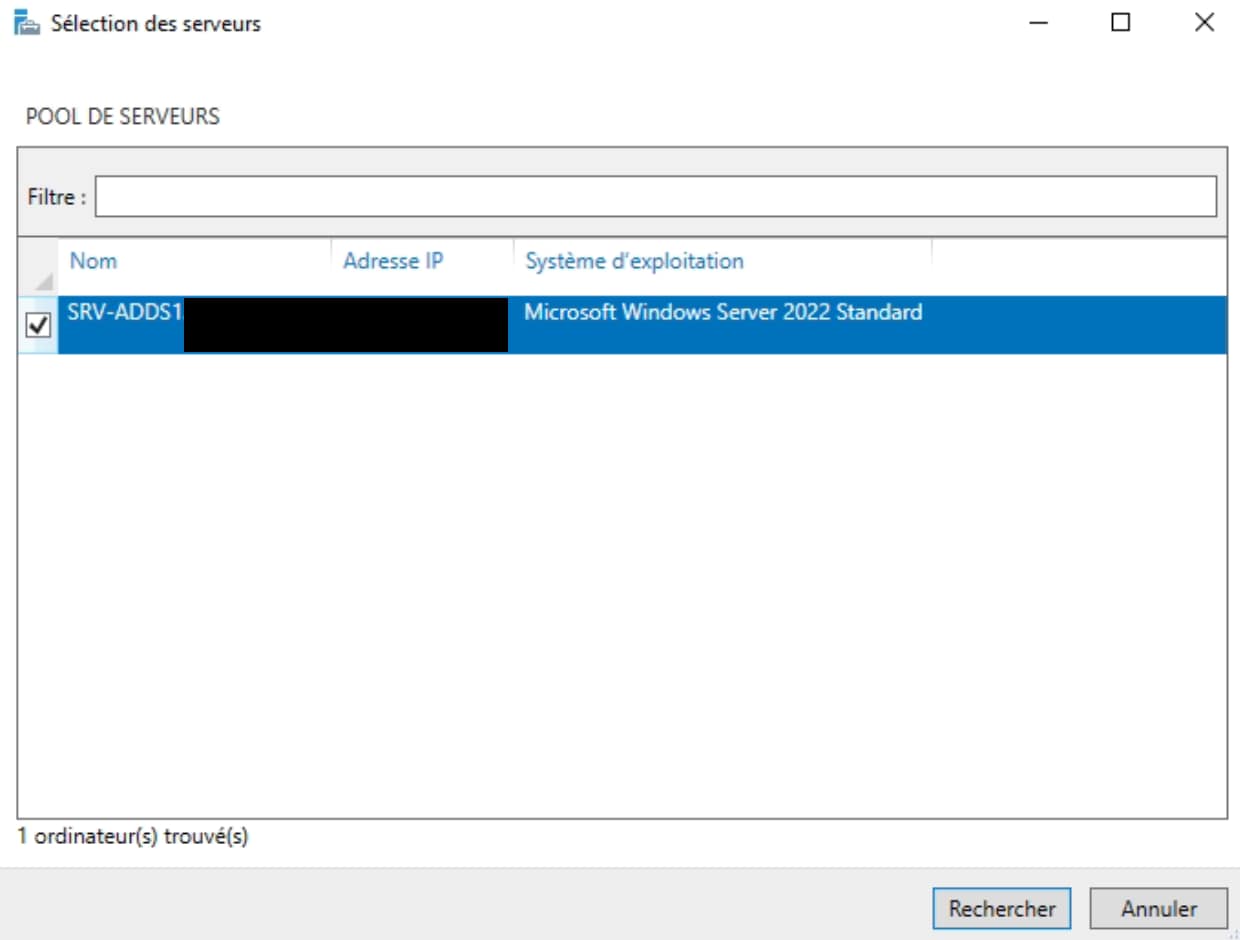

Il faut ensuite cliquer sur le bouton Rechercher

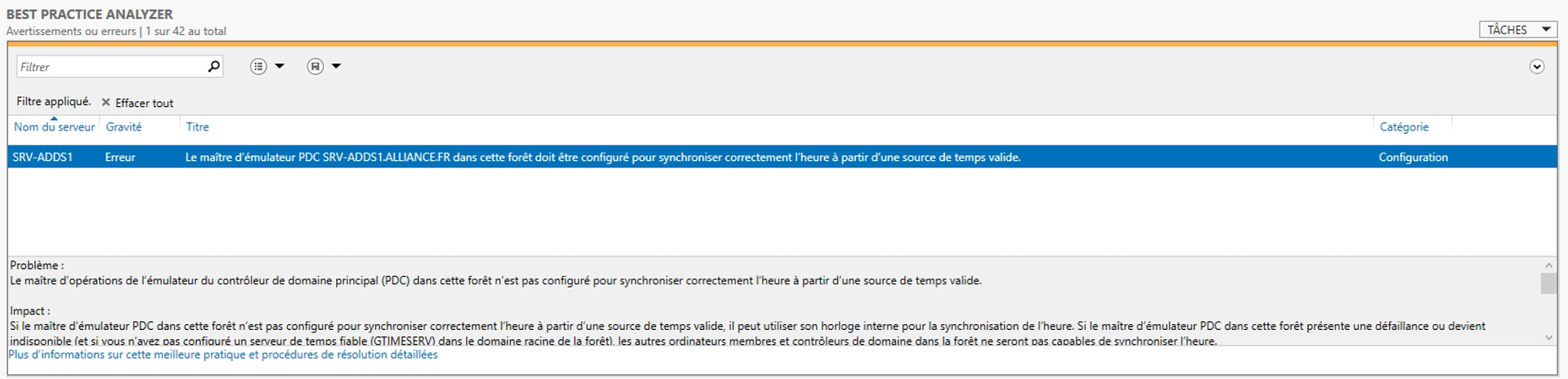

En cliquant sur une ligne d’Erreur ou d’avertissement, le serveur nous explique le problème et son impact sur la sécurité pour donner des pistes de résolution.

II. Outils de sécurisation recommandés

En général, on recommande l’utilisation d’outils supplémentaires afin de sécuriser au mieux son serveur Active Directory pour éviter les éventuelles failles qui pourraient conduire à une élévation de privilèges d’utilisateurs non autorisés.

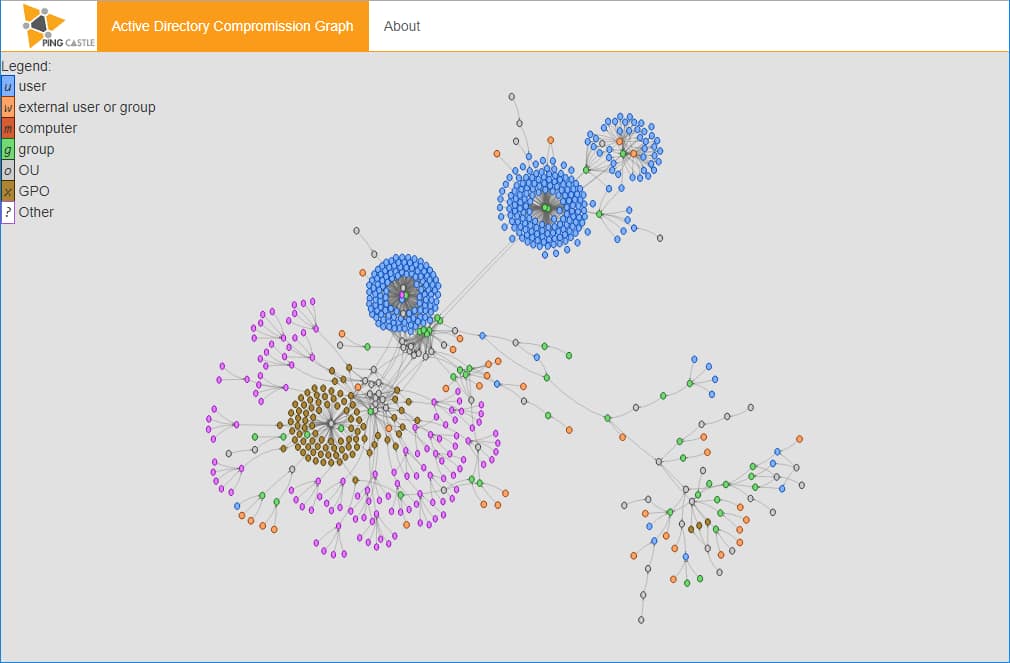

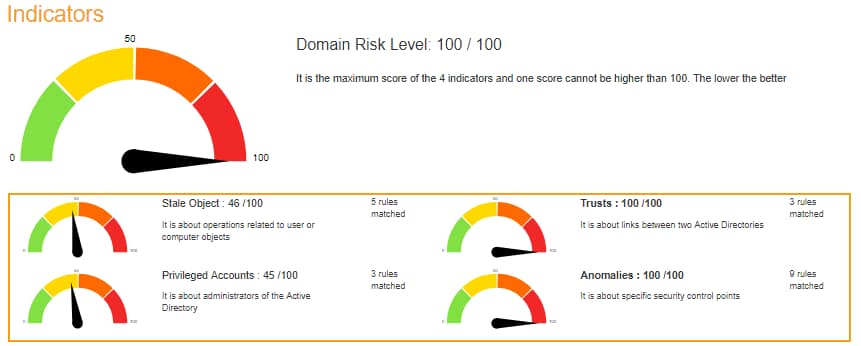

II.I PingCastle

PingCastle est un outil gratuit permettant d’avoir une vue d’ensemble des objets connectés de son environnement Active Directory et de le cartographier .

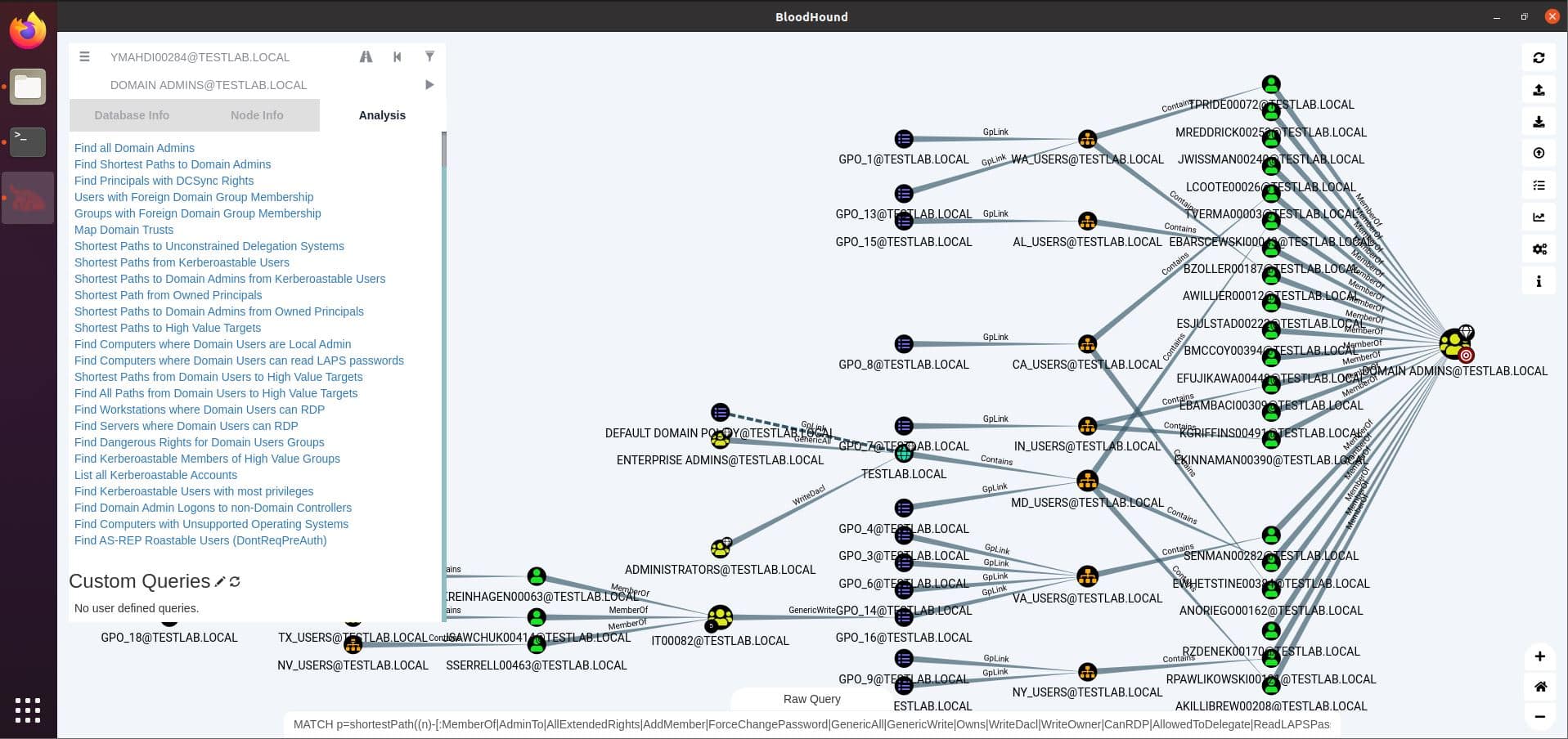

II.II Bloudhound

Bloodhound est un outil gratuit permettant d’avoir une vue d’ensemble des objets connectés de son environnement Active Directory et de le cartographier .

II.III Nagios

L’outil de supervision le plus présent en entreprise est Nagios. Cet outil est souvent le cœur d’un système de supervision plus étoffé, tel que Centreon.

C’est un outil gratuit et open-source extrêmement complet de monitoring de l’Active Dirctory.

III. GPOs recommandées

Politique de mot de passe renforcée

(I) Info

L’active Directory propose par défaut une politique de mot de passe, mais elle n’est pas très forte et il est en général recommandé d’en créer une autre et de la déployer sur tout le domaine.

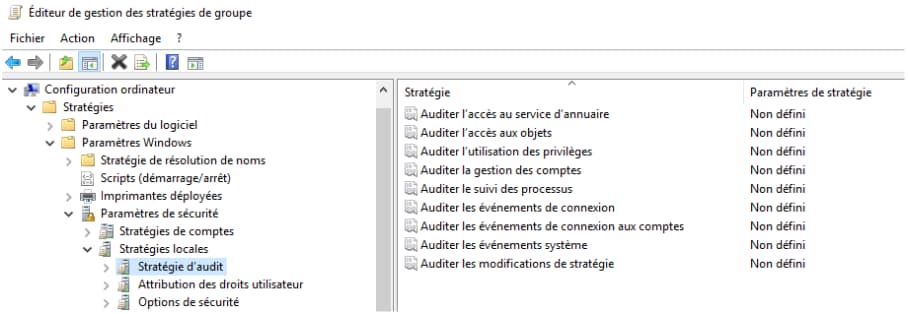

Stratégies d’audit

(I) Info

Par défaut, le serveur n’audite pas ce qu’il se passe sur les comptes de l’Active Directory, il faut venir les activer manuellement en créant une GPO afin d’avoir des logs sur le serveur.

Restriction du pare-feu Windows

(I) Info

Via les GPOs, on peut venir bloquer l’accès à certains ports d’une machine Windows, il est par exemple possible de bloquer les ports 80 et 443 vers tout les hôtes et réseaux distants.

Distribution de logiciel

(I) Info

Une des fonctionnalités de l’Active Directory est le déploiement de logiciel, ce qui évite aux utilisateurs d’avoir à télécharger un fichier potentiellement vérolé sur internet.

Il est donc possible de bloquer le lancement de fichiers exécutables depuis le dossier Téléchargements

IV. En résumé

Il convient de sensibiliser et d’accompagner les utilisateurs pour une meilleure acceptation des politiques de sécurité.

Les GPO permettent d’appuyer techniquement une politique de sécurité et le durcissement des composants : robustesse des mots de passe, journalisation, restriction d’accès, filtrage réseau, etc.

Maîtriser les logiciels présents sur un parc informatique permet de s’assurer que les logiciels sont sains et validés par le responsable de la sécurité.